Artikel

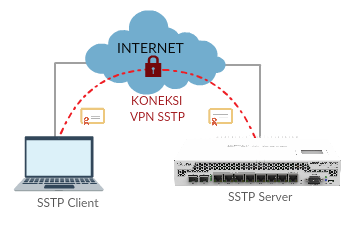

Koneksi SSTP dengan Mobile Client

Jum'at, 22 Juli 2016, 09:04:00 WIB

Kategori: Fitur & Penggunaan

Berkaitan dengan pembahasan sebelumnya mengenai SSTP dan pembuatan

sertifikat SSL dengan aplikasi openSSL, untuk kali ini kita akan mencoba

membahas bagaimana jika pembuatan sertifikat akan dilakukan pada

RouterOS secara langsung. Mulai RouterOS versi 6.xx, MikroTik sudah

menambahkan fitur untuk membuat sertifikat SSL. Nah, apakah

langkah-langkah pembuatannya lebih mudah dari openSSL atau malah lebih

rumit ?. Kemudian apakah sertifikat tersebut bisa digunakan untuk membangun SSTP

dengan perangkat non-MikroTik ?.

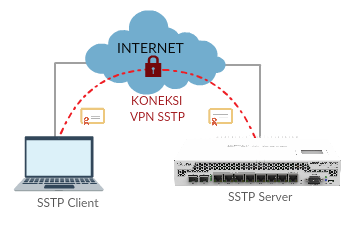

Sebagai contoh kasus kita akan membangun sebuah konesi VPN SSTP dengan client

perangkat mobile, misalnya menggunakan Windows. Karena sisi client bukan router

MikroTik maka supaya koneksi

VPN SSTP bisa terbentuk maka dari itu kita membutuhkan Sertifikat SSL tersebut.

Membuat Certificate di MikroTik

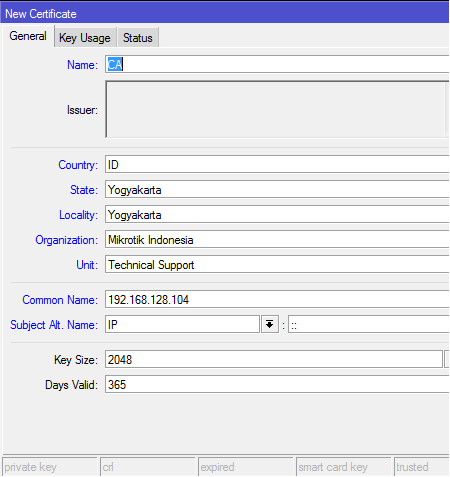

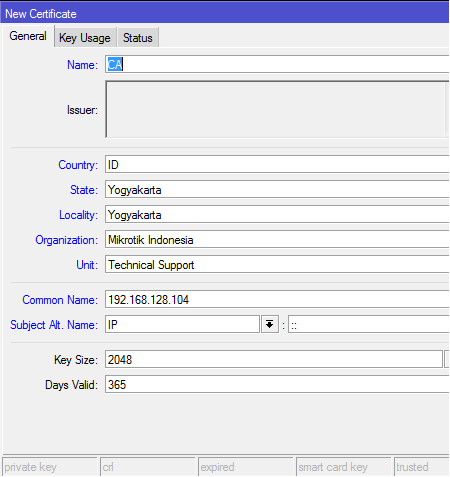

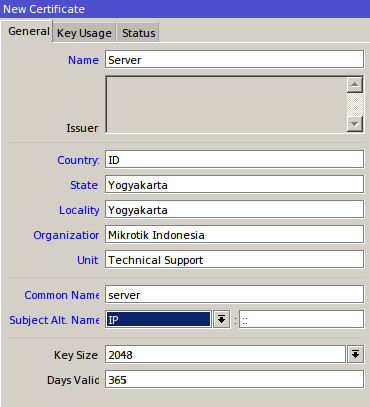

Langkah pertama kita akan membuat terlebih dahulu sertifikat SSL menggunakan

fitur

yang ada di Mikrotik. Pilih pada menu system --> certificates

--> klik Add [+]. Pada tab "General" isikan informasi seperti dibawah ini. Dan

pada langkah ini kita akan membuat terlebih dahulu sebuah template untuk CA (Certificate

Authority).

Untuk Common name bisa diisi dengan ip public router atau domain name router jika

menggunakan DDNS.

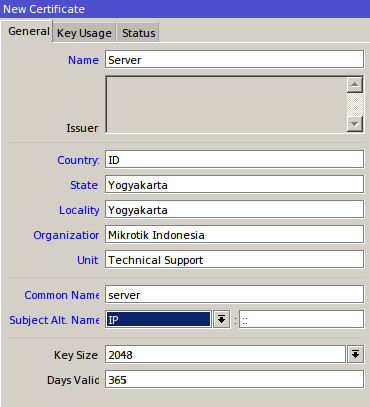

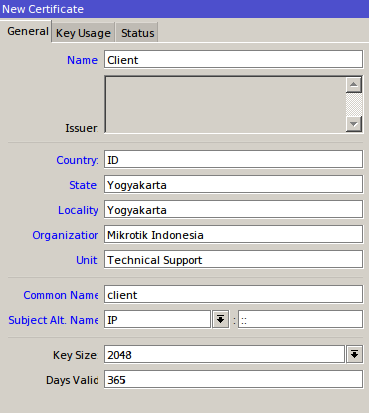

Selanjutnya kita juga akan membuat template untuk sisi Server dan juga client.

Template sertifkat server akan di-import disisi Router sebagai SSTP Server dan

sertifikat client akan di-import disisi laptop sebagai VPN client.

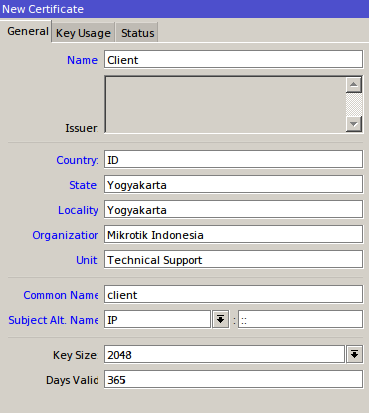

Pembuatan template sertifikat disisi client hampir sama dengan template server.

Pastikan informasi data yang di-input sama, kecuali bagian name dan common-name.

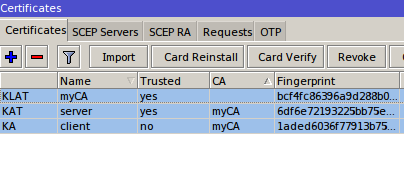

Kemudian setelah template dari CA, Server dan Client sudah kita buat, kita akan

melakukan "Sign Certificate" dan menambahakan CRL url. Kali ini kita akan menggunakan

IP Address Public dari Servernya. Proses ini kita akan melakukan penandaan untuk

sertifikat server dan client dengan template CA (Certificate Authority) yang telah

kita buat tadi. Proses "Sign" ini bisa kita lakukan melalui command New Terminal

pada router Mikrotik. Untuk scriptnya seperti

berikut.

/certificate

sign CA ca-crl-host=192.168.128.104

sign Server ca=myCa name=server

sign Client ca=myCa name=client

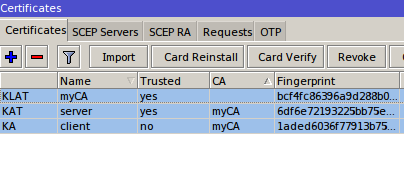

Jika proses berhasil, maka hasilnya akan menjadi seperti berikut.

Jika belum terdapat flag 'T' (Trusted), Anda bisa melakukan sedikit konfigurasi tambahan dengan menggunakan

New terminal. Untuk konfigurasi nya adalah seperti berikut.

/certificate

set CA

trusted=yes

set server

trusted=yes

set client

trusted=yes

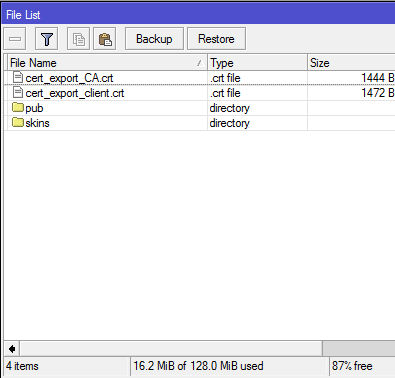

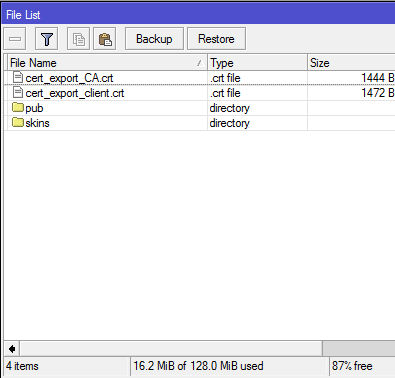

Selanjutnya langkah terakhir kita akan melakukan export sertifikat tersebut untuk

kita tambahkan pada perangkat client. Dan yang kita export adalah CA & sertifikat

client. Kita buka New Terminal dan ketikkan script seperti berikut.

/certificate export-certificate CA

/certificate export-certificate client

Apabila kita lihat

pada menu File akan muncul sertifikat yang sudah di export. File tersebut yang

akan kita masukkan ke mobile client, dalam kasus ini client menggunakan Windows

7.

Implementasi SSTP dengan Certificate

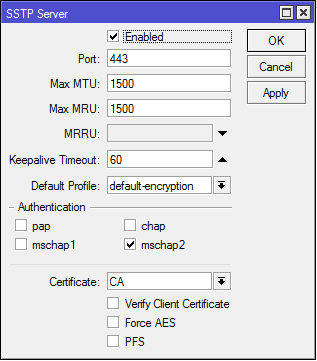

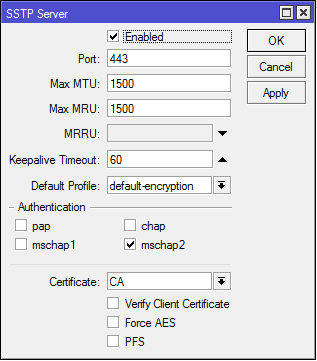

Proses pembuatan sertifikat sudah selesai, langkah selanjutnya adalah pembuatan

SSTP Server di router. Yaitu ada di menu

PPP > SSTP Server. Pastikan di parameter certificate diisi CA yang sudah dibuat

tadi.

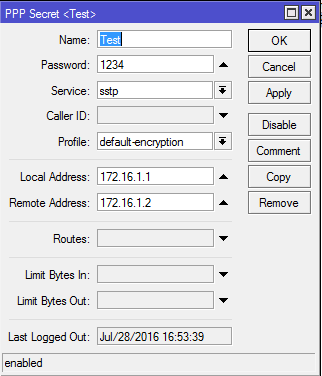

Dengan mencentang opsi "enabled", service SSTP akan dijalankan oleh router. Selanjutnya

untuk pembuatan user account bagi SSTP client bisa ditambahkan melalui menu Secret.

Misalkan create user test sebagai berikut

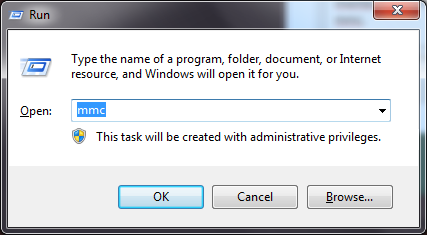

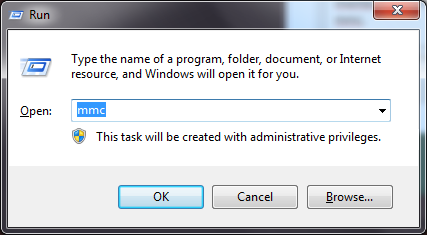

Jika sudah Setting di bagian router, kita akan coba setting di sisi client yaitu

windows 7. Di windows, kita perlu membuka console untuk import certificate. Bisa

dengan membuka Run lalu mengetikkan : mmc. Atau lebih mudahnya Windows + R, lalu

ketik : mmc.

Perintah ini digunakan untuk memanggil fitur console pada winwod dimana kita

bisa import sertifikat client yang sudah dibuat sebelumnya. Pastikan Anda memiliki

kewenangan penuh untuk melakukan modifikasi winwods. Jika perintah berjalan normal,

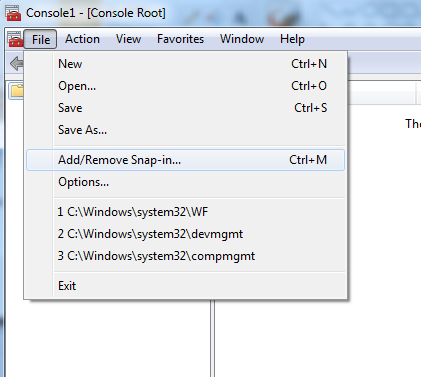

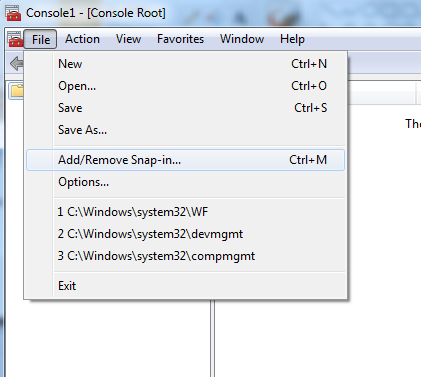

maka akan muncul window baru Console. Untuk masuk ke directory certificate, klik

File > Add / Remove Snap-ins.

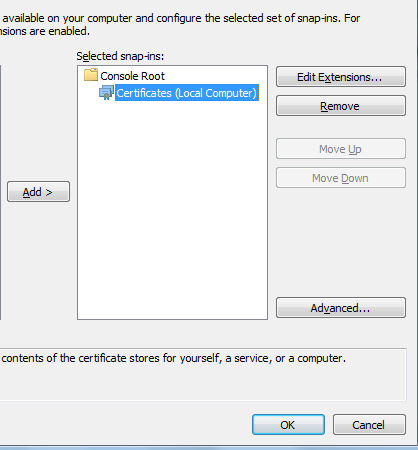

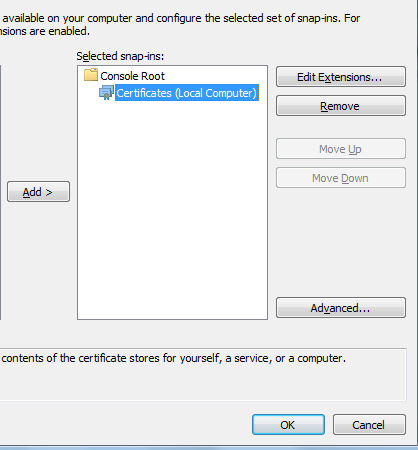

Akan muncul jendela baru, pilih Certificate dan klik Add untuk memulai management sertifikat. Setelah itu pilih Computer

Account, dan Finish. Item sertifikat lokal akan muncul di sebelah kanan box, selanjutnya

tinggal

klik OK.

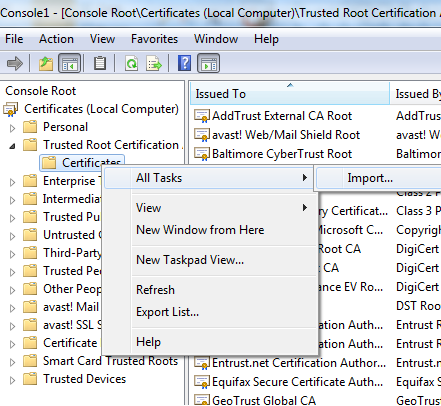

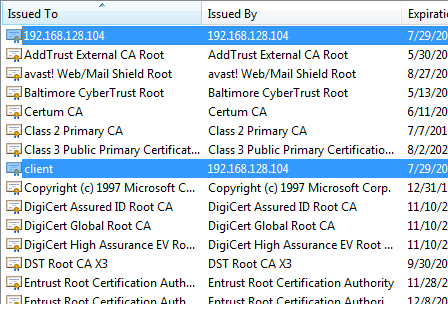

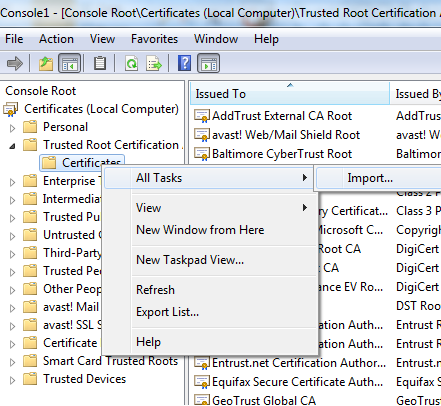

Masukkan sertifikat yang dibuat pada router melalui menu Console Root --> Expand Certificate --> Trusted Root Certification --> Certificate.

Klik kanan Certificate lalu pilih All Task --> Import.

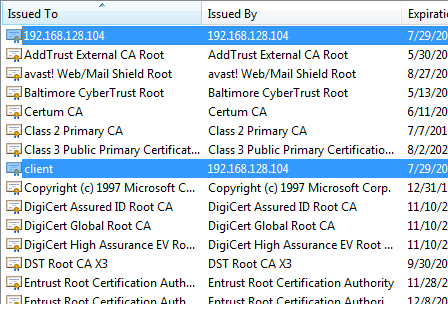

Klik next jika muncul wizard untuk import certificate. Lalu Browse certificate

yang sudah diexport sebelumnya. 2 Certificate yaitu CA dan Client. Pastikan 2

Certificate

tersebut sudah masuk di Database Certificate windows.

Jika sertifikat telah berhasil di-import, tutup jendela Console pada lalu pilih

No untuk penyimpanan

console. Langkah terakhir yang perlu dilakukan adalah pembuatan koneksi baru

SSTP di windows.

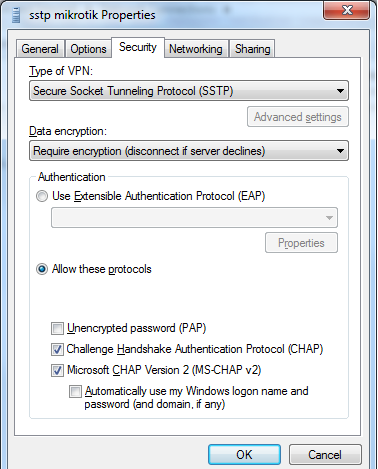

Langkah pembuatan interface VPN pada windows bisa Anda cari di manual windows.

Jika VPN connection sudah terbentuk, masuk ke properties, pilih tab security.

Ganti

type VPN dari Automatic ke SSTP.

Klik OK, lalu jalankan connect dial ke IP Server dengan user account SSTP yang

sudah dibuat sebelumnya.

Untuk melakukan testing, coba lakukan tracert pada CMD windows ke alamat tertentu,

misal alamat yang ada di internet. Pastikan hop yang dilalui adalah gateway VPN

SSTP. Sedikit tips, jika pada saat porses dial windows muncul "error 0x80070320",

matikan opsi verify-client-certificate pada setting SSTP Server. Kemudian jika

muncul error "Encryption negotiation rejectedâ, disable opsi use-encryption pada

ppp-profile.

Kembali ke :

Halaman Artikel | Kategori Fitur & Penggunaan