Aplikasi NetCut menyerang pada Layer2. Pada saat diaktifkan Netcut akan melakukan broadcast ARP pada jaringan dengan segment yang sama dengan PC Penyerang, sehingga didapatkan informasi MAC Address dan IP Address yang terpasang pada perangkat client lain di jaringan tersebut.

Setelah informasi tersebut didapatkan, penyerang akan dengan mudah melakukan pemutusan trafik jaringan atas sebuah client. Pemutusan ini dilakukan dengan mengirimkan informasi ARP palsu kepada Router (gateway) serta kepada Client, sehingga posisi Penyerang berada di antara Router Gateway dengan Client.

Contoh:

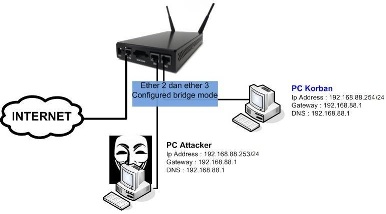

Misalnya ada topologi seperti gambar. Terdapat PC Penyerang dan PC Korban berada

dalam jaringan satu segment.

Informasi masing-masing PC

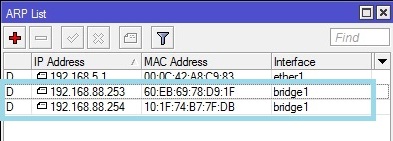

Fungsi ARP sebenarnya adalah sebagai jembatan komunikasi OSI Layer 2 dan Layer3,

untuk memetakan IP Address terhadap MAC-Address. List ARP pada Mikrotik bisa anda

lihat pada menu /ip arp. Terlihat daftar perangkat yang terhubung ke router dengan

informasi kombinasi IP Address dan Mac-Address.

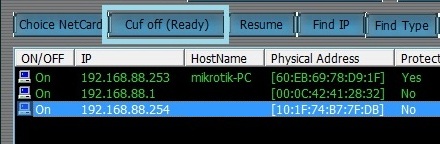

Sekarang kita lihat bagaimana saat PC Penyerang sudah mengaktifkan NetCut untuk

memutus koneksi korban. NetCut akan melakukan scanning perangkat yang berada dalam

segment yang sama.

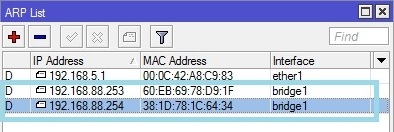

Saat sudah menekan tombol cut off, coba cermati List ARP menu /ip

arp pada Mikrotik. Coba perhatikan MAC Address dari PC korban. Informasi MAC-Address

PC Korban sudah berubah, bandingkan dengan kondisi awal.

Inilah penyebab trafik jaringan korban terputus. Packet data dari internet yang

ingin kembali ke PC Korban tidak sampai karena informasi MAC Address telah berubah,

bukan lagi MAC Address asli dari PC Korban.

Langkah yang paling efektif untuk melakukan pencegahan adalah dengan melakukan semacam isolasi sehingga setiap PC (atau yang diduga mengaktifkan Netcut) tidak bisa berkomunikasi dengan Client yang lain dan melakukan scanning.

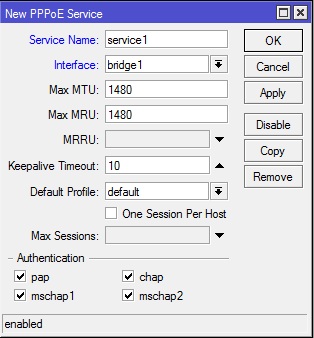

Pada Router Mikrotik, pencegahan ini bisa dilakukan dengan memanfaatkan service PPPoE (point to point over ethernet), khususnya untuk jaringan kabel seperti topologi. Kita buat agar komunikasi Client hanya point to point dengan Router Gateway tanpa bisa berkomunikasi dengan Client lain di bawah Router yang sama.Langkah awal, aktifkan pppoe server Mikrotik pada interface yang mengarah ke client. Pada Lab ini kita menggunakan interface bridge. Bisa dikonfigurasi via Winbox pada menu PPP->PPPoE Server -> Add

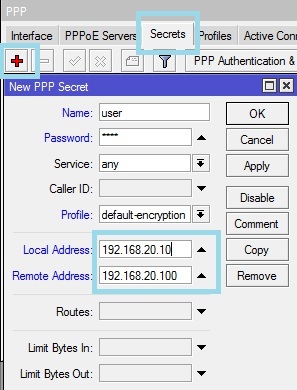

Langkah selanjutnya, tentukan user dan password untuk client yang ingin terhubung

ke Mikrotik menggunakan pppoe. Masuk tab Secrets pada menu PPP kemudian anda tentukan

user name, password, profile, local address dan remote address.

Langkah selanjutnya buat pppoe client di sisi perangkat PC. Kita coba pada sisi PC Korban terlebih dahulu.

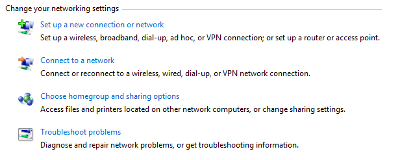

Berikut langkah pembuatan PPPoE Client pada Windows 7, kita buat sebuah koneksi baru pada pengaturan Network and Sharing center, lalu pilih Setup a New Connection or Network.

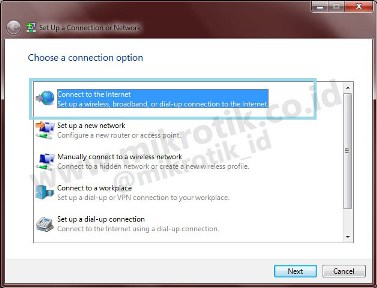

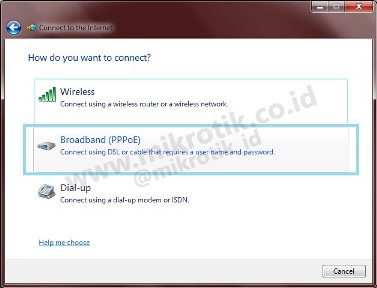

Langkah kedua pilih Connect to the internet

Pada langkah selanjutnya pilih Broadband (PPPoE)

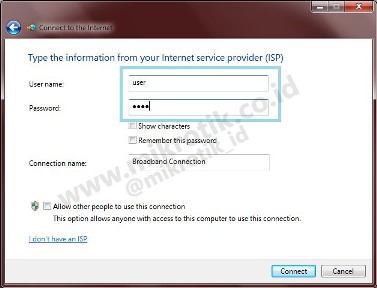

Selanjutnya, masukkan user dan password sesuai pengaturan secret pada PPPoE server.

Lalu Klik Connect.

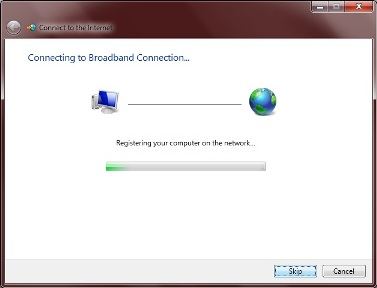

Tunggu hingga proses selesai.

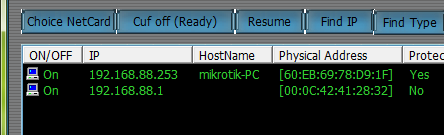

Sampai di sini , coba aktifkan NetCut di sisi PC Penyerang, dia tidak

bisa melihat PC Korban yang saat ini sudah menggunakan PPPoE untuk terkoneksi

ke Router.

Saat ini PC Korban telah menggunakan PPPoE sebagai jalur koneksi ke Router Gateway,

sehingga tidak bisa dilihat dari client yang lain di bawah Router yang sama.

Kembali ke :

Halaman Artikel | Kategori Tips & Trik